Cybersecurity industriale, come e perché cambia la protezione dei sistemi OT

CYBERSECURITY

Cybersecurity industriale, come e perché cambia la protezione dei sistemi OT

La digitalizzazione dei processi produttivi ha esteso la superficie d’attacco oltre i confini dell’IT. La cybersecurity industriale tutela i sistemi OT da intrusioni capaci di fermare un impianto o compromettere la qualità di prodotti e servizi. Ecco perché una strategia di difesa efficace è ormai parte integrante della governance aziendale e come implementarla secondo le linee guida della direttiva NIS2

La cybersecurity industriale non è più un tema che riguarda solo l’informatica: abbraccia l’intera infrastruttura produttiva, dalle linee automatizzate ai sistemi di controllo remoto. Robot, sensori e macchinari dialogano costantemente con piattaforme cloud e sistemi gestionali: di conseguenza, ogni impianto produttivo è diventato un nodo di rete. E ogni nodo può trasformarsi, in un istante, in un punto d’ingresso per un attacco.

Nel maggio 2021 l’attacco ransomware contro Colonial Pipeline ha mostrato in modo plastico come un incidente digitale possa produrre effetti fisici: l’oleodotto più importante della costa Est statunitense si è fermato per giorni, con ripercussioni sull’approvvigionamento di carburante e un riscatto milionario pagato dall’azienda. Colonial Pipeline pagò 75 Bitcoin (circa 4,4 milioni di dollari al cambio dell’epoca).

Il Dipartimento di Giustizia ne recuperò in seguito 63,7 BTC, equivalente a circa 2,3 milioni di dollari. Non era un caso isolato, ma l’anticipazione di una tendenza.

Anche l’industria automotive ha sperimentato quanto sia fragile una catena di fornitura interconnessa. A fine febbraio 2022, dopo un cyber attacco al fornitore Kojima Industries, Toyota ha annunciato la sospensione per un giorno delle attività in tutte le 14 fabbriche giapponesi, fermando 28 linee produttive l’1 marzo: è bastato il blocco di un partner per fermare un colosso manifatturiero. L’episodio è rimasto un caso-scuola sulla dipendenza da terze parti e sulla necessità di estendere controlli e procedure di sicurezza anche ai fornitori.

I numeri più recenti confermano l’escalation. Nel primo semestre 2025 il Rapporto Clusit registra 2.755 attacchi gravi a livello globale, +36% rispetto al semestre precedente (record dall’inizio delle rilevazioni), con l’Italia che concentra circa il 10% degli incidenti mondiali. La distribuzione per settori evidenzia, accanto alle realtà governative e alla sanità, una ripresa degli attacchi verso il comparto manifatturiero, che rappresenta circa l’8% del totale secondo le elaborazioni del Rapporto Clusit 2025 diffuse alla stampa tecnica. Il quadro che emerge è chiaro: la continuità produttiva è sempre più esposta a rischi che nascono oltre i confini dell’IT e si propagano lungo filiera e stabilimenti.

Le ragioni sono note. Le fabbriche digitali si basano su sistemi connessi (PLC, SCADA, sensori IIoT), spesso integrati con software legacy non aggiornati, e la superficie d’attacco cresce di pari passo con la digitalizzazione. Se un tempo un virus si limitava a “bloccare un PC”, oggi può arrestare un’intera linea di produzione o alterare processi fisici causando danni ingenti e reali.

Per questo la cybersecurity industriale è diventata una priorità strategica per ogni impresa, grande o piccola. Non si tratta più solo di proteggere dati, ma di salvaguardare la continuità produttiva, la sicurezza degli operatori e la reputazione aziendale. Chi investe oggi in sicurezza, investe nel futuro stesso della propria competitività.

Cos’è la cyber security industriale e perché è prioritaria per il business

La cybersecurity industriale rappresenta l’insieme di pratiche, tecnologie e norme pensate per proteggere i sistemi di Operational Technology (OT), cioè le reti, i sensori e i controllori che gestiscono i processi fisici in fabbrica da attacchi informatici o manomissioni.

A differenza della sicurezza IT, orientata alla tutela dei dati, quella OT difende la continuità operativa, la sicurezza degli operatori e l’integrità degli impianti.

Come possiamo dedurre dal documento del MIMIT Cybersecurity delle Operational Technologies, ogni fabbrica connessa è un’infrastruttura critica potenziale. I criminal hacker sfruttano spesso fornitori o dispositivi periferici per penetrare nel cuore produttivo delle aziende: bastano una connessione remota non protetta o un firmware obsoleto per aprire la porta a un’interruzione potenzialmente catastrofica.

Differenza tra sicurezza IT e OT: il nuovo perimetro da proteggere

Per anni, le reti IT (Information Technology) e OT hanno viaggiato su binari separati.

La prima gestiva email, ERP e database; la seconda controllava motori, valvole e PLC. Oggi, con l’avvento dell’Industria 4.0, i due mondi si sono fusi insieme. Come spiega Fortinet nella sua Guide to Operational Technology Cybersecurity, questa convergenza ha cancellato il confine tra i domini: un malware introdotto in un PC amministrativo può raggiungere, in pochi passaggi, un sistema SCADA che governa la produzione.

Un caso emblematico è quello di Triton, il malware che nel 2017 ha colpito un impianto petrolchimico saudita tentando di disattivare i sistemi di sicurezza fisica. Si tratta di uno dei primi attacchi che miravano a compromettere sistemi di sicurezza destinati a proteggere le persone e gli impianti. Da allora, il concetto di “perimetro da difendere” è cambiato. Non esiste più una rete isolata: la protezione deve coprire l’intera catena digitale, dai laptop del personale ai sensori installati sul campo.

Industria 4.0 e IIoT: le nuove vulnerabilità del sistema interconnesso

L’integrazione di sensori, cloud e intelligenza artificiale ha reso le fabbriche più efficienti e predittive, ma anche più esposte. Ogni dispositivo IIoT (Industrial Internet of Things) connesso rappresenta un potenziale punto d’ingresso. Se non aggiornato, configurato o monitorato, può diventare un’arma contro l’intero impianto.

Il MIMIT sottolinea che molti ambienti OT impiegano macchine con sistemi operativi datati o non più supportati, privi di patch di sicurezza. In un contesto 5G o edge computing, queste vulnerabilità possono moltiplicarsi. Sempre Fortinet, nel report Considerazioni di sicurezza negli ambienti 5G industriali, evidenzia come l’adozione di reti private senza strategie di segmentazione esponga a rischi di accesso non autorizzato.

La sfida è coniugare produttività e sicurezza. In assenza di una governance integrata, la stessa infrastruttura che rende possibile la fabbrica connessa può diventare la sua più grande fragilità.

L’impatto economico e operativo di un attacco cyber industriale

Ogni minuto di fermo in produzione si traduce in perdite, ma le conseguenze di un attacco OT vanno ben oltre. Secondo i dati raccolti da Clusit e Fortinet, gli attacchi ransomware contro aziende del settore farmaceutico e chimico sono aumentati sensibilmente nel 2024. In diversi casi europei, gli impianti sono rimasti fermi per giorni, con danni economici stimati in milioni di euro e forti ritardi nelle consegne. AEP, un grossista farmaceutico bavarese, è stato colpito da un attacco ransomware nel novembre 2024, che ha cifrato parte dei suoi sistemi IT, rischiando di interrompere la fornitura a oltre 6.000 farmacie.

Secondo il 2024 State of Operational Technology and Cybersecurity Report di Fortinet, il 74% delle aziende OT ha subito almeno un tentativo di intrusione nei 12 mesi precedenti (rispetto alla raccolta dei dati) e una su quattro ha registrato più di sei incidenti nello stesso periodo. I settori più colpiti sono manifatturiero, energia e logistica, dove ogni ora di fermo macchina può tradursi in perdite molto significative.

Il downtime medio dopo un attacco si misura in centinaia di migliaia di dollari, ma i danni indiretti, cioè ritardi nelle forniture, penali contrattuali, perdita di fiducia dei clienti e aumento dei premi assicurativi, spesso pesano ancora di più.

In molte aziende, il rischio cyber si è trasformato in una variabile economica: i costi della non-sicurezza vengono ormai trattati come costi di produzione da includere nei bilanci e nei piani di business continuity.

Dati rubati e riscatto bis: i danni alla proprietà intellettuale

Gli attacchi informatici non puntano più soltanto a bloccare la produzione: oggi gli hacker cercano soprattutto di appropriarsi del know-how aziendale: formule chimiche, logiche PLC, disegni CAD, algoritmi di controllo; elementi che costituiscono il vero valore competitivo di un’impresa.

I gruppi ransomware applicano sempre più spesso la logica del double extortion: prima esfiltrano i dati sensibili, poi cifrano i sistemi, chiedendo due riscatti distinti, uno per ripristinare l’accesso ai dati e alle infrastrutture, l’altro per impedire la diffusione online delle informazioni chiave.

Stiamo parlando di un fenomeno che è tutt’altro che teorico. Nel 2024 il caso ASML, colosso olandese dei semiconduttori, ha riacceso l’attenzione sul furto di know-how: un ex dipendente è stato accusato di aver sottratto informazioni riservate sui processi litografici dell’azienda, confermando quanto sia vulnerabile anche l’industria tecnologicamente più avanzata. Un rapporto Deloitte dedicato alla cybersecurity industriale nel manifatturiero racconta un episodio analogo in un grande gruppo automobilistico globale, dove un malware mirato ha consentito agli aggressori di accedere a progetti e specifiche brevettate, con danni reputazionali significativi.

Anche la produzione additiva è diventata un nuovo fronte del rischio: ricerche pubblicate su Springer e analisi di Authentise mostrano come nei processi di stampa 3D sia possibile rubare o alterare file CAD e parametri macchina, generando copie contraffatte o componenti difettosi.

Secondo il Rapporto Clusit 2025 gli attacchi che coinvolgono furti di dati e know-how aziendale nel manifatturiero sono in netto aumento. È un danno silenzioso ma devastante: erode anni di ricerca e sviluppo, riduce il vantaggio competitivo e può compromettere relazioni commerciali costruite in decenni.

Per questo motivo sempre più aziende trattano la protezione del know-how come una componente a pieno titolo della cyber resilience industriale, integrandola nei piani di continuità operativa e nei contratti con i fornitori.

La negligenza interna: il fattore umano e l’assistenza remota insicura

Spesso la minaccia parte da dentro. Password deboli, credenziali condivise o collegamenti remoti non protetti: sono errori comuni che aprono la strada agli aggressori. Le indagini di realtà come Clusit evidenziano che una frazione significativa degli incidenti nel mondo OT è legata al fattore umano, più per una mancanza di cultura della sicurezza che per l’uso di strumenti sofisticati. Nei reparti di manutenzione e controllo – dove l’efficienza operativa è spesso anteposta alla cyber-hygiene – queste vulnerabilità emergono con forza.

L’esplosione dell’assistenza da remoto durante e dopo la pandemia ha ampliato la superficie attaccabile. Ogni software di teleassistenza non adeguatamente gestito può diventare un ingresso privilegiato.

Secondo il rapporto ENISA Threat Landscape 2024, tra le tecniche emergenti vi sono quelle che sfruttano l’accesso remoto e sessioni incontrollate. Anche il BSI in Germania segnala che RDP e VPN obsolete sono oggi fra le principali cause di compromissione in contesti industriali. I fornitori di servizi tecnici condividono spesso account o utilizzano credenziali poco tracciate, aumentando il rischio di accessi indiretti alle reti OT.

Nel “Vademecum Cybersecurity per le PMI” del Competence Center Cyber 4.0, è raccomandato di trattare ogni sessione remota come un accesso privilegiato: occorre autenticazione multipla, registrazione della sessione e monitoraggio in tempo reale. Le aziende più mature introducono jump server dedicati per separare rete di manutenzione e rete di produzione, autenticazioni “just in time” e sistemi di session recording.

La sicurezza OT quindi non dipende solo dalla tecnologia, ma da chi la utilizza. Nelle fabbriche dell’Industria 4.0 la consapevolezza degli operatori e dei fornitori è diventata la prima linea di difesa, al pari di firewall e intrusion detection.

Come implementare un sistema di cybersecurity industriale a norma

Garantire la cybersecurity industriale non significa installare un firewall o aggiornare un antivirus, ma costruire un ecosistema di protezione continuo, capace di adattarsi all’evoluzione dei processi produttivi e delle minacce. Gli standard IEC 62443 e la guida NIST SP 800-82 convergono su un principio comune: la sicurezza OT va gestita come un ciclo operativo lungo l’intero ciclo di vita dell’impianto, che in pratica si traduce in attività ricorrenti di assessment, protezione, monitoraggio e formazione, non in interventi spot.

L’esperienza recente lo dimostra. Le aziende che hanno saputo ridurre gli incidenti cyber non sono quelle con più tecnologia, ma quelle che hanno reso la sicurezza parte del processo industriale, con ruoli, responsabilità e procedure misurabili. In quest’ottica, la compliance non si esaurisce nell’adozione di strumenti avanzati, ma nella capacità di mappare gli asset critici, proteggerli in modo coerente e addestrare le persone a utilizzarli in sicurezza: un percorso che richiede metodo e continuità.

Identificare i rischi e le vulnerabilità: risk assessment e penetration test

Il primo passo è sapere dove si è vulnerabili. Un risk assessment conforme agli standard IEC 62443 o NIST SP 800-82 parte dalla mappatura completa dei dispositivi connessi, delle interfacce tra IT e OT e dei flussi di comunicazione interni. L’obiettivo è individuare i punti critici di interdipendenza, valutare l’impatto operativo di un’eventuale compromissione e, dove opportuno, simulare scenari d’attacco attraverso penetration test mirati.

Sempre più produttori stanno incorporando la security by design nei propri dispositivi OT: è il caso, ad esempio, dei nuovi controller Mitsubishi Electric MELSEC MX, sviluppati con funzionalità di cybersecurity industriale integrate, come comunicazioni crittografate, autenticazione degli utenti e meccanismi di controllo degli accessi, e certificazioni in ambito IEC 62443, pensate per contribuire a ridurre la superficie di attacco complessiva dei sistemi industriali.

Come sottolineano realtà specializzate come H-ON Consulting, la valutazione del rischio non è solo un esercizio tecnico: deve includere anche la dimensione organizzativa. Chi può accedere a un terminale di controllo? Da quale postazione? Con quali privilegi? Solo rispondendo a queste domande si può costruire una difesa coerente con il rischio reale e con la struttura di governance aziendale.

La difesa perimetrale: firewall, VPN e sistemi IDS/IPS per la protezione fisica

Dopo aver identificato le vulnerabilità il passo successivo è definire i confini: sapere dove termina la rete industriale e dove inizia l’ambiente IT. La difesa perimetrale resta la prima linea contro le intrusioni e serve a contenere l’impatto di un attacco, anche in caso di compromissione di un singolo nodo.

In ambito OT questo significa implementare firewall industriali dedicati, separare le reti tramite segmentazione logica (VLAN) e utilizzare DMZ per gestire in modo sicuro gli scambi tra fabbrica e sistemi gestionali. I sistemi IDS/IPS (Intrusion Detection e Prevention) permettono di analizzare il traffico di rete e segnalare comportamenti anomali: ad esempio, connessioni non autorizzate verso PLC o variazioni di protocollo che potrebbero indicare un malware. Le VPN cifrate garantiscono invece la riservatezza delle connessioni da remoto, ma devono essere configurate con autenticazione multifattore e politiche di scadenza per evitare abusi o accessi permanenti.

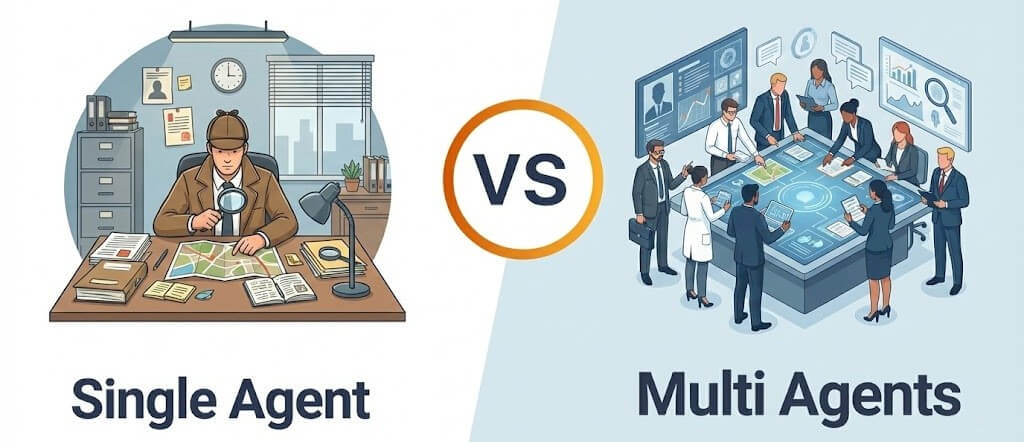

Tuttavia in un’epoca in cui i confini tra IT e OT si sono assottigliati la protezione non può più limitarsi a chiudere porte e monitorare pacchetti. Vendor di sicurezza come Fortinet e Zscaler sottolineano che la superficie d’attacco oggi comprende anche dispositivi mobili, gateway IIoT e accessi di terze parti in teleassistenza, motivo per cui si sta affermando l’approccio Zero Trust. Questo modello non sostituisce la difesa perimetrale, ma la integra: ogni accesso viene trattato come potenzialmente ostile, anche se proviene da dentro la rete.

Applicato alla fabbrica, il modello Zero Trust consente di verificare continuamente identità, dispositivi e flussi di dati, applicando controlli dinamici basati sul contesto operativo. In questo modo, ogni connessione è autenticata, i comportamenti anomali possono essere isolati rapidamente e i dispositivi risultano più facilmente tracciabili lungo la filiera digitale.

Un esempio concreto arriva da Nozomi Networks, che con la piattaforma Arc introduce funzionalità di prevenzione automatizzata delle minacce per gli endpoint OT, estendendo la visibilità fino al dispositivo e contribuendo a ridurre i tempi di risposta e recupero in caso di incidente. È un cambio di paradigma che trasforma la sicurezza da barriera statica a processo continuo, capace di adattarsi in tempo reale alle condizioni del sistema produttivo.

Adeguamento normativo: direttiva NIS2 e lo standard IEC 62443

Dal 16–18 ottobre 2024, con la pubblicazione del decreto di recepimento della direttiva europea NIS2 (Decreto legislativo 138/2024), l’ambito della sicurezza digitale nell’Unione Europea e in Italia è stato significativamente ampliato: non più solo infrastrutture critiche, ma anche operatori industriali dei settori manifatturiero, chimico, energetico e logistico che giocano un ruolo strategico nelle catene di fornitura. Tali soggetti essenziali devono dimostrare di avere un sistema di gestione della sicurezza conforme ai nuovi requisiti europei.

Come illustra il caso di Fincantieri, che ha lanciato un percorso di compliance esteso ai propri fornitori, la direttiva NIS2 spinge le imprese a considerare la sicurezza come un requisito di filiera, e non più soltanto aziendale. Impone controlli tecnici e organizzativi documentabili, obblighi di notifica degli incidenti significativi (entro tempi ridotti) e in alcuni casi responsabilità rafforzate per gli organi di vertice. Il mancato adeguamento può comportare sanzioni rilevanti. Il vero impatto, però, non è solo legale: la NIS2 trasforma la sicurezza in un criterio di governance aziendale, obbligando le imprese a integrare la cyber-resilience nel processo di gestione del rischio operativo.

Lo standard IEC 62443 fornisce invece una struttura tecnica per tradurre questi obblighi in pratiche concrete: segmentazione di rete, autenticazione forte, tracciabilità delle operazioni, gestione patch e fornitori OT. È la norma internazionale di riferimento per la sicurezza dei sistemi industriali, complementare alla ISO 27001, che resta focalizzata sulla sicurezza delle informazioni a livello organizzativo.

Come osserva il NIST nella “Guide to OT Security SP 800-82 Rev.3 (2023)”, la convergenza tra NIS2, ISO 27001 e IEC 62443 costituisce oggi la base comune per la cyber-resilience industriale: uno schema di standard che collega la strategia aziendale alla sicurezza tecnica degli impianti. Le imprese che si adeguano non solo evitano sanzioni, ma rafforzano la fiducia della filiera. Sempre più bandi, contratti pubblici e partnership internazionali richiedono infatti prove certificate di solidità informatica, dai sistemi SCADA ai servizi cloud. In un mercato dove la continuità produttiva e la protezione dei dati sono diventate garanzie di affidabilità, la conformità non è più un adempimento, ma un vantaggio competitivo. Tutto ciò rappresenta la base su cui costruire una vera cultura della sicurezza industriale. All’orizzonte, tuttavia, si profilano nuove frontiere di rischio: l’intelligenza artificiale e le tecnologie quantistiche promettono di rivoluzionare, e al tempo stesso testare, le difese costruite finora.

Il nuovo Regolamento Macchine 2023/1230: sicurezza e cybersicurezza integrate

Dal 20 gennaio 2027 entrerà pienamente in vigore il Regolamento Macchine (UE) 2023/1230, che sostituirà definitivamente la direttiva 2006/42/CE. Una delle innovazioni più rilevanti è l’introduzione di requisiti di cybersecurity per macchine, robot, sistemi automatici e software di comando. Il regolamento considera infatti la manipolazione informatica come un potenziale rischio per la sicurezza fisica degli operatori.

Le imprese dovranno quindi garantire l’integrità dei software di controllo, impedire accessi non autorizzati che possano generare malfunzionamenti pericolosi e documentare le misure adottate e implementare processi di aggiornamento sicuro. È un passaggio che allinea la conformità delle macchine ai principi della NIS2 e della IEC 62443, rendendo la cybersecurity un elemento integrante della marcatura CE e non più un requisito parallelo. Per costruttori di robot, linee automatizzate, AGV/AMR e sistemi PLC si tratta di un cambiamento sostanziale del ciclo di progettazione.

Il Cyber Resilience Act (CRA) e la security-by-design

Il Cyber Resilience Act, approvato definitivamente nel 2024 e ora in fase di implementazione, introduce un principio chiave per il futuro delle tecnologie industriali: la security-by-design. Tutti i prodotti digitali immessi sul mercato europeo, inclusi dispositivi IIoT, sensori industriali, software di controllo e apparecchiature connesse, dovranno essere progettati in modo da prevenire vulnerabilità sin dalla loro concezione.

Il CRA prevede l’obbligo di integrare requisiti minimi di sicurezza nel ciclo di sviluppo, di monitorare in modo continuo le minacce, di applicare un processo strutturato di gestione delle vulnerabilità e di comunicare eventuali incidenti significativi all’ENISA. È una norma complementare alla NIS2: mentre quest’ultima disciplina la sicurezza degli operatori, il CRA disciplina la sicurezza dei prodotti, creando un quadro in cui impianti, dispositivi OT e software devono nascere resilienti, non essere semplicemente protetti a posteriori.

La sicurezza industriale, così come la logistica 4.0, non è più un insieme di tecnologie da implementare, ma un processo continuo che unisce persone, dati e sistemi. Le imprese che sapranno integrare visibilità end-to-end, automazione intelligente e cyber-resilience costruiranno catene del valore più solide, più sostenibili e capaci di competere in un mercato globale sempre più complesso.

L'articolo Cybersecurity industriale, come e perché cambia la protezione dei sistemi OT proviene da Innovation Post.

Qual è la tua reazione?

Mi piace

0

Mi piace

0

Antipatico

0

Antipatico

0

Lo amo

0

Lo amo

0

Comico

0

Comico

0

Furioso

0

Furioso

0

Triste

0

Triste

0

Wow

0

Wow

0

.png)

ddd-1763990389998.jpeg--una_partita_di_monopoly_a___torino__da_oggi_e_realta.jpeg?1763990390034#)

-1754133631392.png--valerio_minato_svela_il_volto_in_movimento_del_monviso_sotto_le_stelle.png?1754133631616#)