Dallo scenario normativo ai rischi per aziende e consumatori: come cambia la sicurezza dentro e fuori le fabbriche (e come adeguarsi)

cyber security

Dallo scenario normativo ai rischi per aziende e consumatori: come cambia la sicurezza dentro e fuori le fabbriche (e come adeguarsi)

L’escalation degli attacchi cyber, che colpisce duramente il settore manifatturiero europeo ha spinto l’Unione Europea a consolidare la sua strategia di sovranità digitale con normative vincolanti come NIS 2, Cyber Resilience Act (CRA) e Regolamento Macchine, che trasformano la compliance da onere a fattore abilitante, imponendo il principio del secure by design e by default lungo l’intera filiera produttiva. Per adeguarsi, l’industria deve adottare un approccio “a strati” focalizzato su persone, processi e tecnologia.

Il tessuto produttivo europeo sta affrontando un’escalation di attacchi informatici che colpiscono in modo mirato la catena del valore industriale. Secondo gli ultimi dati diffusi da Clusit – Agenzia italiana per la sicurezza informatica, nel primo semestre del 2025 un incidente su quattro è avvenuto in Europa.

All’interno di questo scenario complesso le aziende manifatturiere sono tra i bersagli privilegiati dei criminali informatici, con le realtà italiane che sono tra le più colpite. Uno scenario che ha spinto l’Europa a rivedere le politiche di cyber security per allinearle agli obiettivi di sovranità digitale dell’UE.

Con l’avvicinarsi dell’entrata in vigore dei nuovi obblighi è importante conoscere queste normative e capire non solo come affrontare la sfida della compliance, ma anche quali sono le opportunità che possono nascere da questo scenario.

Sono stati questi i temi al centro della seconda giornata del ctrlX Automation Week di Bosch Rexroth, appuntamento che intende esplorare il futuro dell’automazione, affrontando i trend tecnologici attuali grazie agli interventi di esperti del settore e ai partner ctrlX World.

Conoscere e prepararsi ai nuovi obblighi normativi europei

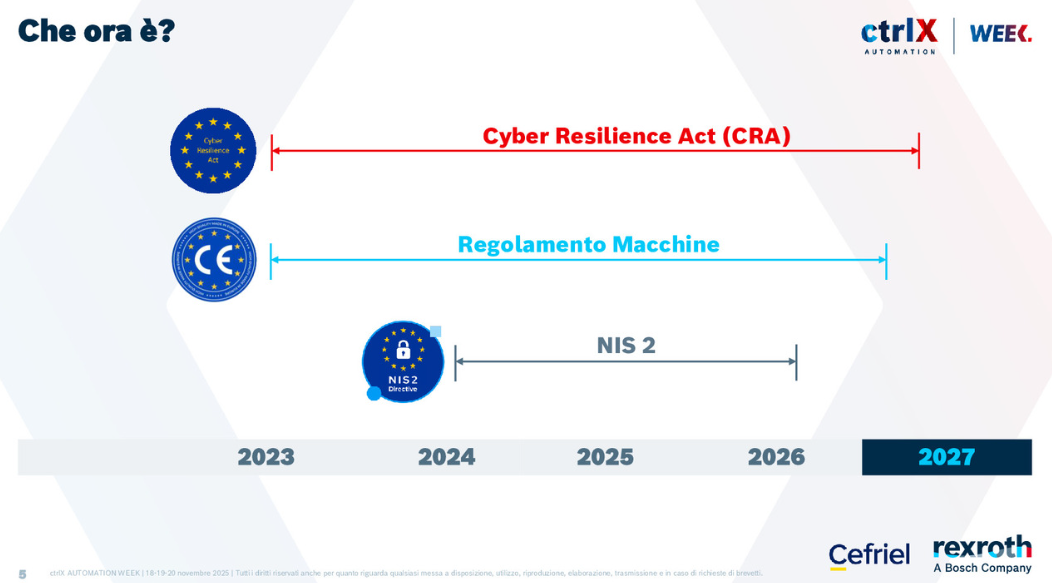

L’attuale quadro di politiche dedicate alla cyber security non è una mera reazione a questo contesto, ma si inserisce all’interno di una strategia digitale molto più ampia che prende il nome di Decennio Digitale europeo.

“Si tratta di un piano emanato nel nel 2020 e che mira a raggiungere entro il 2030 obiettivi ben chiari e ben precisi: rafforzare la resilienza cibernetica dell’Unione Europea, promuovere degli standard di sicurezza comuni per i prodotti e i servizi digitali, creare un mercato unico digitale sicuro, proteggere le nostre infrastrutture e i settori critici”, spiega Domenico Orlando, Cybersecurity Researcher di Cefriel.

È all’interno di questo contesto che si inseriscono la direttiva NIS 2 e il Cyber Resilience Act (CRA) e il Regolamento Macchine, tre normative che spingono le realtà industriali a cambiare approccio nei confronti della cyber security.

“La NIS 2 definisce un ampliamento del perimetro di sicurezza, includendo migliaia di nuove imprese considerate essenziali o importanti nella loro filiera, imponendo standard rigorosi di gestione del rischio e obblighi di notifica rapida degli incidenti”, aggiunge.

L’impatto del CRA è invece più trasversale alla società poiché riguarda prodotti con elementi digitali connessi o che abbiano la possibilità di essere connessi. La normativa impone per la prima volta l’obbligo ai produttori di garantire la sicurezza lungo l’intero ciclo di vita dei dispositivi, dal firmware all’aggiornamento.

L’adozione di questo nuovo corpus normativo si traduce, in ultima analisi, nell’esigenza per le aziende di uniformare il proprio livello di sicurezza a requisiti ben definiti.

Il prossimo passo per l’industria – anche in virtù dell’entrata in vigore dei nuovi obblighi – è capire come questa uniformità si traduca nella pratica, attraverso gli standard armonizzati, e quali siano le severe conseguenze per la mancata conformità.

La cyber security come elemento di resilienza per non venir esclusi dal mercato

La necessità di un’uniformità a livello europeo si concretizza nell’introduzione degli standard armonizzati elaborati da organismi europei di normazione su mandato della Commissione.

“Questi standard sono lo strumento operativo che consente ai produttori di dimostrare la presunzione di conformità ai requisiti essenziali stabiliti dalle direttive, in particolare il Cyber Resilience Act”, precisa Orlando.

Essenzialmente, chi applica uno standard armonizzato, che copre specifici requisiti di sicurezza, è considerato de facto compliant con la legge. Questo meccanismo snellisce il processo di adeguamento, trasformando un requisito astratto in una lista di controlli verificabili, fondamentali per ottenere la marcatura CE per i prodotti digitali.

Una semplificazione cruciale per le PMI e che consente loro di competere senza dover affrontare complessi processi di certificazione da zero.

La Direttiva NIS 2 e il CRA non lasciano spazio a interpretazioni: la mancata compliance ai requisiti essenziali, come la mancanza di aggiornamenti di sicurezza o vulnerabilità non risolte, può comportare sanzioni finanziarie che raggiungono svariati milioni di euro o frazioni del fatturato annuale e globale dell’azienda.

Le conseguenze per la mancata conformità, tuttavia, non si limitano alle sole multe. Le aziende rischiano anche il che può portare al ritiro dal mercato per i prodotti venduti dopo la sanzione, o addirittura al richiamo dei prodotti che sono stati già venduti in alcuni casi.

Per le piccole aziende non è scontato sopravvivere a sanzioni simili, anche per il danno di immagine che si crea con gli end-user. Anche per questo, il nuovo quadro normativo europeo eleva la cyber security da tema IT “da delegare” a un rischio operativo e di governance aziendale di primario livello, che può determinare la capacità dell’azienda stessa di rimanere sul mercato.

Quando il fornitore è l’anello debole

L’impatto della normativa non si limita al singolo produttore, ma si estende in maniera pervasiva lungo tutta la filiera di fornitura.

“In un ecosistema industriale interconnesso, la sicurezza è data dalla resistenza del suo anello più debole. Spesso, le grandi aziende sono dotate di solide difese perimetrali, ma le vulnerabilità possono essere introdotte da terze parti meno attrezzate, che forniscono componenti o servizi software”, spiega Riccardo Sesini, digital IT e innovation digital director di Vhit

Il Cyber Resilience Act mira proprio a colmare questa lacuna, estendendo la responsabilità fino ai componenti che entrano nel prodotto finale. Questa dinamica rende cruciale l’attività di due diligence sui fornitori e impone a questi ultimi di elevare i propri standard, pena l’esclusione dai cicli di approvvigionamento delle aziende compliant.

La necessità di un controllo più rigoroso è emersa da casi emblematici in cui la mancanza di sicurezza by default ha creato problemi sistemici. Un esempio significativo, citato dagli esperti, riguarda i cosiddetti prodotti “sotto controllo del cliente” o prodotti IoT di massa, come i materassi smart o le telecamere di videosorveglianza di basso costo.

Questi dispositivi, spesso realizzati senza un’adeguata valutazione del rischio, vengono immessi sul mercato con password predefinite non modificabili o con sistemi operativi non aggiornabili.

Tali vulnerabilità di base non solo espongono l’utente finale a rischi, ma possono essere sfruttate dagli attaccanti per creare botnet di vasta portata, utilizzate per attacchi distribuiti di negazione del servizio (DDoS) contro obiettivi strategici, dimostrando che un componente apparentemente innocuo può diventare un veicolo di minaccia per l’intera rete.

Costruire la difesa cyber “a strati”

Di fronte alla complessità normativa e alla crescente sofisticazione degli attacchi, per le aziende la priorità non è più la semplice prevenzione, ma la resilienza.

La costruzione di questa difesa deve avvenire attraverso un approccio che gli esperti definiscono “a cipolla” o “a strati” (defense in depth).

“Questo modello impone di partire dal centro, proteggendo in via prioritaria gli asset più strategici con tecniche di sicurezza di base robuste. Successivamente, in maniera incrementale ma con un orizzonte temporale limitato dato dalla rapidità degli attacchi, si deve estendere la protezione a tutto il perimetro aziendale, aggiungendo progressivamente scudi di sicurezza”, aggiunge Sesini.

L’adozione di un approccio omnicomprensivo che non si limiti solo alla tecnologia è fondamentale. Gli investimenti devono infatti essere indirizzati, in modo bilanciato, verso i tre pilastri della sicurezza: persone, processi e tecnologia.

È cruciale investire nella formazione e nel commitment aziendale, poiché una parte significativa degli incidenti è riconducibile a vulnerabilità umane. Governare il fenomeno attraverso la pianificazione degli investimenti e l’adozione di misure di sicurezza incrementali offre un duplice vantaggio: migliora la postura di sicurezza complessiva e fornisce un percorso chiaro per raggiungere la compliance normativa in modo strutturato.

La sicurezza integrata come requisito base

L’approccio normativo europeo, in particolare con il Cyber Resilience Act, sancisce in modo inequivocabile la fine della sicurezza come elemento aggiunto in una fase successiva e stabilisce il principio del “secure by design e by default”.

Il principio di secure by design impone che la valutazione del rischio e l’integrazione delle misure di sicurezza avvengano fin dalle primissime fasi di progettazione di un prodotto digitale o di un componente. La sicurezza non è una patch da applicare a fine sviluppo, ma un requisito funzionale che deve influenzare le scelte architetturali, riducendo alla radice le potenziali vulnerabilità.

Il concetto di secure by default richiede che, quando il prodotto viene venduto o attivato, le sue impostazioni di fabbrica siano configurate per offrire il massimo livello di protezione possibile, senza richiedere un intervento attivo dell’utente

Questa filosofia si traduce in controlli specifici imposti dalle normative. Un esempio è l’obbligo di eliminare le password di default: prodotti come router, telecamere o sensori non potranno più essere venduti con credenziali di accesso generiche (come “admin-1234”) che l’utente spesso non modifica.

Il produttore dovrà garantire che l’utente sia costretto a impostare una password forte al primo utilizzo, oppure dovrà generare credenziali uniche e sicure per ogni dispositivo.

Un approccio omnicomprensivo alla cyber security: l’esempio di Vhit

L’adeguamento normativo richiede un cambio di mentalità che vada oltre la mera installazione di firewall e antivirus. Un esempio concreto di come questa sfida venga affrontata in modo strutturale emerge dall’esperienza di realtà industriali come Vhit, parte del Gruppo Bosch, specializzata in componenti meccatronici per il settore automotive.

“Il settore automotive è passato dall’essere un contesto prevalentemente meccanico a un ambiente meccatronico e altamente interconnesso. Ciò rende necessario un approccio omnicomprensivo alla cyber security, che abbracci sia il processo produttivo che il prodotto finale“, spiega Sesini.

Uno degli aspetti attenzionati è la gestione accurata degli accessi aziendali, adottando il principio del “minimo privilegio possibile”, che implica che l’autorizzazione alle risorse debba essere concessa solo quando è assolutamente necessario.

A ciò l’azienda affianca un monitoraggio continuo dell’ambiente IT e OT, spesso realizzato attraverso Security Operation Center (SOC) o l’analisi dei log aziendali tramite sistemi SIEM (Security Information and Event Management).

Due strumenti permettono di rilevare in tempo reale comportamenti o traffici dati anomali, un elemento chiave per limitare i danni di un attacco, intervenendo prima che il malware possa infettare l’intera azienda.

La cyber security nell’ambiente OT: gestire la sicurezza di processo

L’efficacia della cyber security di processo si misura nella capacità di gestire l’Operational Technology (OT), l’insieme dei sistemi che controllano direttamente la produzione.

La sfida principale risiede nella dicotomia tra l’Information Technology (IT) e l’OT: mentre l’IT è progettata per la rapidità di comunicazione e aggiornamento, i sistemi OT, che includono macchinari e controllori industriali, sono caratterizzati da cicli di vita molto lunghi. Troviamo in uso hardware e software legacy che, per ragioni di stabilità e garanzia di funzionamento, non possono essere aggiornati con le stesse frequenze dell’IT, creando così significative vulnerabilità strutturali.

Per mitigare questo rischio senza compromettere la produzione, la strategia industriale si sposta sull’isolamento e la segregazione delle reti. Si rende indispensabile trattare la rete OT come un’entità distinta e isolata, creando zone cuscinetto e controllando rigorosamente i punti di interconnessione con la rete IT e il mondo esterno.

Un approccio che viene definito di segmentazione e che è essenziale per garantire che un attacco che colpisca un dispositivo legacy o non aggiornabile non possa propagarsi, bloccando l’intera catena produttiva.

La cyber security di processo diventa, in questo senso, una questione di architettura della rete e di adozione di strumenti di monitoraggio specifici per l’ambiente industriale.

La cyber security di prodotto

Se la cyber security di processo riguarda la protezione dell’impianto, quella di prodotto introduce un livello di responsabilità che si estende per l’intero ciclo di vita dell’oggetto.

La transizione dei componenti, da puramente meccanici a meccatronici (con intelligenza e connettività integrata), ha reso i prodotti industriali e di consumo soggetti a rischi cibernetici.

“Un esempio chiaro di questa evoluzione è la pompa olio per auto di nuova generazione. Storicamente un componente meccanico, oggi può essere un dispositivo meccatronico con un proprio software, sensori e logica di controllo”, spiega Sesini.

Se un attaccante riuscisse a trovare una vulnerabilità nel firmware di questa pompa, potrebbe teoricamente comprometterne il funzionamento, creando un rischio non solo di danno economico, ma potenzialmente di sicurezza fisica.

Un altro esempio citato da Sesini e che illustra la criticità dei componenti connessi riguarda la possibilità, emersa in casi recenti, di rubare un’automobile smontando semplicemente un faro.

“Questo è possibile se il faro, pur essendo un componente periferico, è dotato di connettività e presenta una vulnerabilità nel software che permette di ottenere accesso non autorizzato al bus di comunicazione del veicolo”, spiega.

Il CRA interviene qui, rendendo il produttore responsabile della fornitura tempestiva di aggiornamenti di sicurezza per quel componente, anche se integrato in un sistema più grande come l’automobile.

In questo modo la cyber security di prodotto è diventata una garanzia di qualità e un obbligo legale che non si esaurisce al momento dell’immissione sul mercato.

L'articolo Dallo scenario normativo ai rischi per aziende e consumatori: come cambia la sicurezza dentro e fuori le fabbriche (e come adeguarsi) proviene da Innovation Post.

Qual è la tua reazione?

Mi piace

0

Mi piace

0

Antipatico

0

Antipatico

0

Lo amo

0

Lo amo

0

Comico

0

Comico

0

Furioso

0

Furioso

0

Triste

0

Triste

0

Wow

0

Wow

0

.png)

ddd-1763990389998.jpeg--una_partita_di_monopoly_a___torino__da_oggi_e_realta.jpeg?1763990390034#)

-1754133631392.png--valerio_minato_svela_il_volto_in_movimento_del_monviso_sotto_le_stelle.png?1754133631616#)