Monitoraggio e visibilità: come evitare che la fabbrica finisca sotto lo scacco degli hacker

cyber security

Monitoraggio e visibilità: come evitare che la fabbrica finisca sotto lo scacco degli hacker

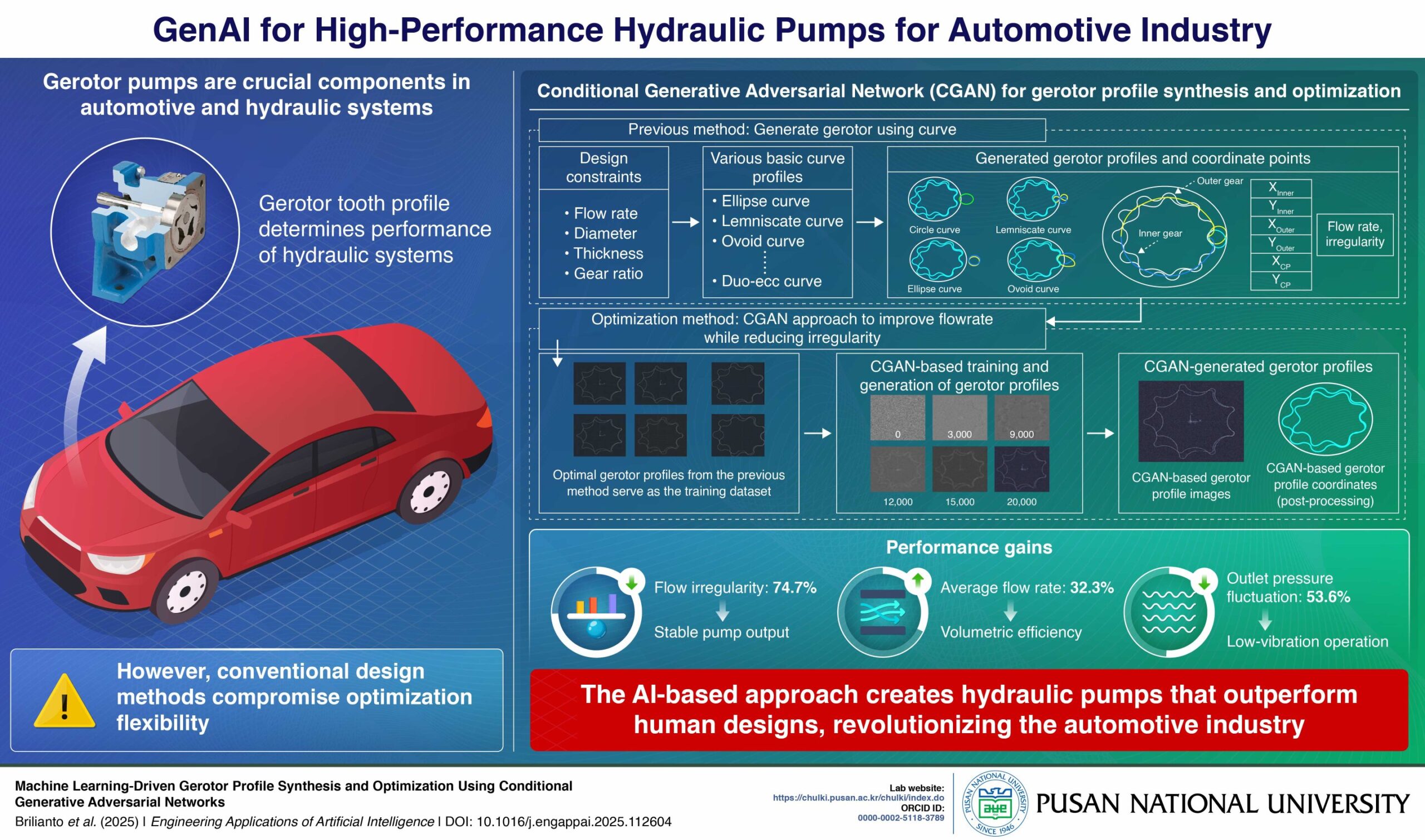

La convergenza tra vecchi macchinari e nuovi dispositivi IoT ha reso le fabbriche particolarmente vulnerabili. Per evitare che un attacco informatico fermi la produzione è indispensabile un approccio che migliori la visibilità sugli asset e operi un monitoraggio costante. Le tecnologie di Nozomi Networks, implementate da partner specializzati, permettono così di scoprire le minacce nascoste e proteggere la fabbrica in modo proattivo, trasformando la sicurezza in uno strumento strategico per la resilienza operativa.

Con l’avvento della digitalizzazione l’idea – già di per sé pericolosa, ma effettivamente dominante fino a qualche anno fa – che la separazione fisica tra le reti di produzione (OT) e quelle informatiche (IT) potesse garantire la sicurezza delle operations nell’industria ha dimostrato la sua fallacia. La digitalizzazione e il magico mondo dell’Internet of Things hanno introdotto sensori intelligenti, telecamere di sorveglianza connesse e tablet per la manutenzione che dialogano, spesso senza adeguati controlli, con sistemi progettati trenta o quarant’anni fa, quando la sicurezza informatica non era nemmeno una lontana preoccupazione. Questa convergenza tra il nuovo e l’antico ha creato un ambiente ibrido, complesso e ricco di zone d’ombra, terreno di caccia ideale per chi cerca di compromettere la continuità operativa delle aziende manifatturiere.

Il tallone d’achille della produzione: i macchinari datati

Il paradosso della manifattura moderna è che i suoi asset più preziosi sono spesso anche i più vulnerabili. All’interno di molti stabilimenti italiani operano ancora linee di produzione pensate e realizzate decine di anni fa, già abbondantemente ammortizzate, che però sono ben lungi dall’essere dismesse e che vengono magari attivate qualche settimana all’anno per produrre piccole, ma remunerative serie di componenti e preziose parti di ricambio.

Queste macchine sono governate da sistemi, PLC e controllori industriali risalenti agli anni ’80 e ’90, progettati all’epoca per essere efficienti e affidabili, ma non “sicuri”. Molti di essi, come spiega Alessandro Di Pinto, Senior Director of Security Research di Nozomi Networks, possono essere riprogrammati da chiunque riesca ad accedere alla rete locale, senza che sia richiesta alcuna forma di autenticazione.

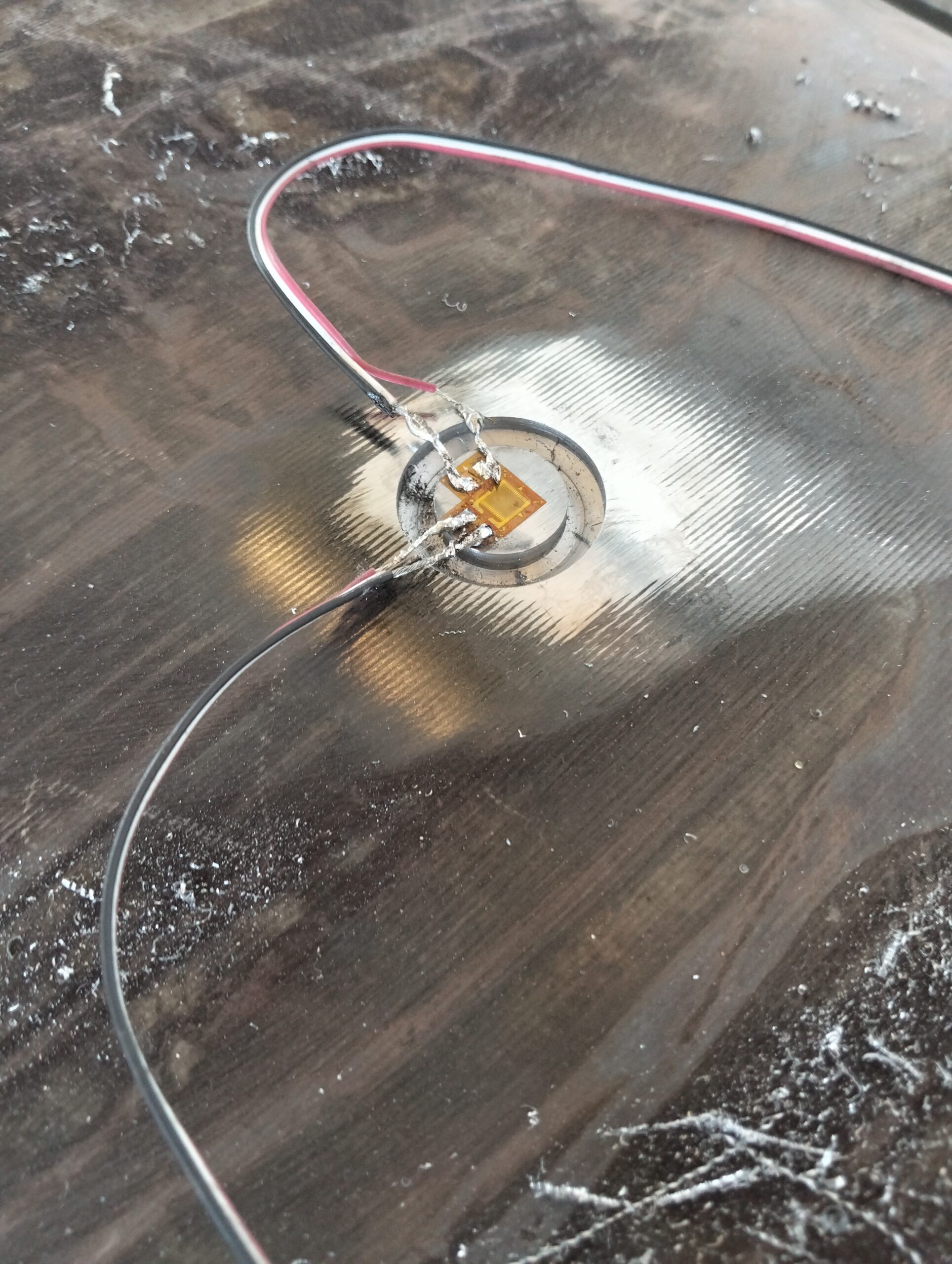

Si tratta di uno scenario che espone le aziende a rischi enormi. Un attaccante non ha più bisogno di forzare complesse barriere perimetrali. Gli basta trovare un punto di ingresso debole, un dispositivo IoT come una telecamera di sicurezza la cui password di default non è mai stata cambiata, per entrare nella rete aziendale. Una volta all’interno, può muoversi lateralmente fino a raggiungere il sistema di controllo di quella linea produttiva critica e inviare un comando per manometterne il funzionamento. In questo caso il danno economico non deriva dalla richiesta di un riscatto, ma dal fermo macchina, un costo che nessuna azienda di produzione può permettersi di sottovalutare.

La tecnologia che accende la luce sulla fabbrica

Affrontare questa nuova realtà richiede un cambio di approccio. Se non è più possibile sigillare ermeticamente la fabbrica, diventa indispensabile avere una visibilità completa su tutto ciò che vi accade. Il primo passo, quindi, è sapere esattamente quali dispositivi sono connessi alla rete. Quando un system integrator certificato installa la tecnologia di Nozomi Networks in uno stabilimento, il risultato immediato è la creazione di una mappa dettagliata e automatica di ogni singolo asset: dal più vecchio PLC al più recente sensore wireless. Questa operazione, spesso, rivela ai manager stessi l’esistenza di dispositivi connessi di cui ignoravano l’esistenza, fornendo una fotografia accurata e reale del perimetro da difendere.

Ottenere questa visibilità è il fondamento su cui costruire una difesa efficace. La piattaforma agisce come un guardiano virtuale che, una volta mappata la rete, ne impara il comportamento ordinario. Ogni comunicazione tra macchinari, ogni flusso di dati viene analizzato per stabilire una linea di base della normalità operativa. Qualsiasi deviazione da questo standard viene immediatamente segnalata.

Scoprire la minaccia prima che colpisca

Il valore di un monitoraggio costante e intelligente si manifesta nella sua capacità di scoprire minacce silenziose, quelle che si nascondono nel rumore di fondo del traffico di rete. Un esempio concreto, raccontato da Davide Ricci, regional sales di Nozomi Networks per l’Italia, illustra bene il concetto. Durante un’installazione presso un’azienda italiana che si occupa del trattamento delle acque, la piattaforma Nozomi ha rilevato una connessione persistente e anomala proveniente da un Paese mediorientale diretta a un computer che controllava un depuratore. L’intruso non stava (ancora) compiendo azioni dannose, ma era lì, in ascolto, potenzialmente in attesa del momento giusto per agire. Senza uno strumento di analisi del comportamento di rete, quella presenza sarebbe rimasta invisibile.

Ma la forza di una tecnologia di difesa risiede anche nella capacità di anticipare le mosse dell’avversario. I laboratori di ricerca di Nozomi Networks (quello europeo si trova in Svizzera, a Mendrisio) analizzano costantemente i dispositivi industriali più diffusi per scoprirne le vulnerabilità prima che vengano sfruttate dagli hacker. Questa attività di intelligence viene immediatamente convertita in aggiornamenti per la piattaforma. In questo modo un’azienda manifatturiera, supportata dal proprio partner tecnologico, si ritrova a disporre di una difesa efficace contro minacce non ancora note pubblicamente, potendo muoversi proattivamente magari chiedendo al fornitore dell’apparecchiatura di sviluppare la patch.

La spinta normativa e le sfide operative

A spingere le aziende verso una maggiore consapevolezza non sono solo i rischi, ma anche un quadro normativo sempre più stringente. La direttiva europea NIS2, per esempio, sta giocando un ruolo fondamentale nell’accelerare l’adozione di misure di sicurezza. Il suo valore non risiede solo nelle sanzioni, ma nell’obbligo posto a carico delle aziende di segnalare gli incidenti significativi. È un’imposizione che spezza un ciclo vizioso molto pericoloso: in passato, per non danneggiare la propria reputazione, molte imprese colpite da ransomware pagavano il riscatto in silenzio, finanziando di fatto i gruppi criminali e permettendo loro di riutilizzare gli stessi strumenti contro altre vittime. L’obbligo di trasparenza favorisce la condivisione delle informazioni sulle minacce, arricchendo l’intelligence a disposizione dell’intero ecosistema.

Ma anche quando la decisione di investire è presa, spinta dalla percezione del rischio o dall’obbligo imposto dalle normative, la strada per l’implementazione è tutt’altro che in discesa. “Iniettare” la cybersecurity nei workflow operativi di una fabbrica è una sfida complessa. Come sottolinea Ricci, non è raro che un’azienda acquisti apparecchiature di sicurezza che poi restano per mesi in magazzino. La difficoltà di coordinare le installazioni su numerosi siti produttivi, senza interrompere l’operatività, è un ostacolo reale. A questo si aggiunge la carenza di competenze specifiche: mancano figure interne in grado di gestire progetti così complessi, e anche il canale dei system integrator è in una fase di transizione, con esperti di automazione che non hanno skill di sicurezza e specialisti di cybersecurity che non conoscono a fondo le dinamiche del mondo OT.

Un ecosistema di competenze per la resilienza operativa

Le difficoltà operative e la spinta normativa rafforzano la necessità di un modello basato su un ecosistema in cui ogni attore svolge un ruolo specifico. L’azienda sviluppa e fornisce direttamente la tecnologia per il monitoraggio e i sistemi di intelligence sulle minacce di altissimo livello. E lavora con una rete di system integrator certificati che conoscono a fondo le esigenze dei clienti, si occupa dell’implementazione e della gestione della soluzione, integrandola nei processi aziendali.

Con questo approccio l’imprenditore non acquista un software, ma una soluzione in grado di migliorare la resilienza operativa. La sicurezza informatica cessa così di essere considerata semplicemente un costo o un adempimento normativo e si trasforma in quello che dovrebbe essere: un investimento strategico per garantire la continuità della produzione e la protezione del proprio know-how.

L'articolo Monitoraggio e visibilità: come evitare che la fabbrica finisca sotto lo scacco degli hacker proviene da Innovation Post.

Qual è la tua reazione?

Mi piace

0

Mi piace

0

Antipatico

0

Antipatico

0

Lo amo

0

Lo amo

0

Comico

0

Comico

0

Furioso

0

Furioso

0

Triste

0

Triste

0

Wow

0

Wow

0

_(54)-1765966536088.jpg--polenta__spezzatino_e_solidarieta__a_cossano_belbo__alla_cena_della_protezione_civile__consegnata_una_nuova_borsa_medica.jpg?1765966536232#)

-1754133631392.png--valerio_minato_svela_il_volto_in_movimento_del_monviso_sotto_le_stelle.png?1754133631616#)