Cyber Security OT: la manifattura connessa e normative sempre più stringenti alzano lo ‘scontro’: continuità operativa o protezione?

Industrial Security

Cyber Security OT: la manifattura connessa e normative sempre più stringenti alzano lo ‘scontro’: continuità operativa o protezione?

La spinta inarrestabile verso la digitalizzazione e l’adozione di intelligenza artificiale e la necessità di proteggere infrastrutture operative eterogenee e spesso obsolete stanno portando a un cambio di passo nel modo in cui l’industria manifatturiere deve affrontare il tema della Cyber security OT. Mentre la continuità del business resta il mantra della fabbrica, la nuova ondata normativa europea, a partire dalla direttiva NIS2, sposta la responsabilità della sicurezza informatica ai vertici aziendali e lungo tutta la catena del valore…

Il rischio cyber è ormai una minaccia concreta e in continua crescita per l’industria. Secondo i dati Clusit, gli attacchi informatici nel settore manifatturiero italiano sono passati da 9 nel 2020 a 41 nel 2023, con una gravità sempre più elevata: nel primo semestre del 2024, il 95% degli incidenti registrati in Italia è stato classificato come “critico” o “alto”. Questo scenario, confermato anche dal World Economic Forum che definisce i cyberattacchi come la principale minaccia tecnologica globale, fa da sfondo a un cambiamento normativo senza precedenti. Direttive e regolamenti come NIS2, DORA, Cyber Resilience Act e AI Act stanno ridisegnando il perimetro delle responsabilità. “Tutte queste norme hanno un tratto comune: attribuiscono la responsabilità diretta all’organo amministrativo e definiscono obblighi precisi su gestione dei fornitori, formazione e capacità di prevenire, rilevare e notificare gli incidenti”, spiega Alessio Pennasilico, membro del Comitato Scientifico del Clusit. Una rivoluzione copernicana che si scontra però con le dinamiche consolidate del mondo industriale.

La faglia culturale tra IT e OT

La sfida principale per la messa a terra di una strategia di sicurezza efficace in ambito OT non è tanto tecnologica, quanto organizzativa e culturale. Tra il mondo dell’Information Technology (IT) e quello dell’Operational Technology (OT) c’è una profonda (e storica) diffidenza. In molte realtà produttive vige una regola non scritta ma ferrea: l’OT è un mondo a parte, la cui separazione è garantita da architetture di rete con DMZ e firewall rigorosi.

Questa dinamica nasce da esigenze operative divergenti. L’OT, il cui obiettivo primario è la continuità della produzione, percepisce spesso l’IT come “un partner non affidabile”, più orientato alla gestione dei dati che alla stabilità dei processi fisici. Si sono così consolidati “castelli” di autonomia gestionale che oggi rendono complessa qualsiasi iniziativa di integrazione. Paradossalmente la crescente sofisticazione delle minacce, come il social engineering potenziato dall’intelligenza artificiale, sta in alcuni casi inducendo un ulteriore arretramento e i team delle operations usano il rischio cyber come una “scusa” per non entrare nel magico mondo dell’IT. La convergenza, dunque, si scontra con una barriera relazionale prima ancora che tecnologica.

Il fardello dell’obsolescenza e la responsabilità della filiera

A complicare ulteriormente il quadro è il ciclo di vita degli asset industriali, radicalmente diverso da quello informatico. Un impianto produttivo viene acquistato con un orizzonte temporale di almeno 15-20 anni, un’era geologica se confrontata con i ritmi di aggiornamento del software. Non è raro trovare in fabbrica sistemi di controllo che operano su software obsoleti come Windows 2000 o XP, per i quali non esistono più patch di sicurezza. L’aggiornamento è spesso impraticabile, poiché i costruttori di macchinari non garantiscono la compatibilità del loro software di controllo con sistemi operativi più recenti, se non a fronte di un rifacimento completo della linea.

Qui emerge la grande responsabilità dei fornitori di tecnologia e dei costruttori di macchinari e impianti (OEM), spesso carenti nell’adottare un approccio di “security by design”. L’onere della messa in sicurezza ricade quasi interamente sull’utente finale, che si trova a dover implementare complessi “palliativi” come la segmentazione della rete per isolare le macchine più vulnerabili. Le nuove normative, come il Cyber Resilience Act, mirano a correggere questa stortura, imponendo requisiti di sicurezza fin dalla progettazione per tutti i prodotti con marcatura CE. Tuttavia l’impatto economico per adeguare la filiera non è trascurabile. Per i fornitori di componenti alzare il livello di sicurezza ha un “impatto economico importante”, difficile da giustificare in contesti di gara dove prevale la logica del prezzo e la percezione del rischio da parte del cliente è ancora bassa.

Il nodo gordiano del ciclo di vita: il costo della sicurezza

Questa discrasia strutturale rappresenta il vero collo di bottiglia per la messa in sicurezza dell’ambiente OT.

La difficoltà risiede, più che nell’incapacità dell’utente finale, in una carenza nel prodotto fornito e nella sua assistenza post-vendita. Un impianto è un investimento pensato per durare due decenni, ma i suoi componenti software diventano obsoleti in pochi anni (se non mesi). Quando si chiede a un OEM di aggiornare un sistema vulnerabile, la risposta tipica è che si deve “rifare l’impianto”, scaricando sull’azienda cliente l’intero onere tecnico ed economico.

Le normative come il Cyber Resilience Act tentano di forzare la mano ai produttori, ma resta irrisolto il dilemma di fondo: quali meccanismi effettivi, non solo normativi ma anche economici e contrattuali, possono spingere gli OEM a garantire la manutenibilità e la sicurezza del software per l’intero ciclo di vita, superando l’obiezione del costo scaricato sull’utente finale?

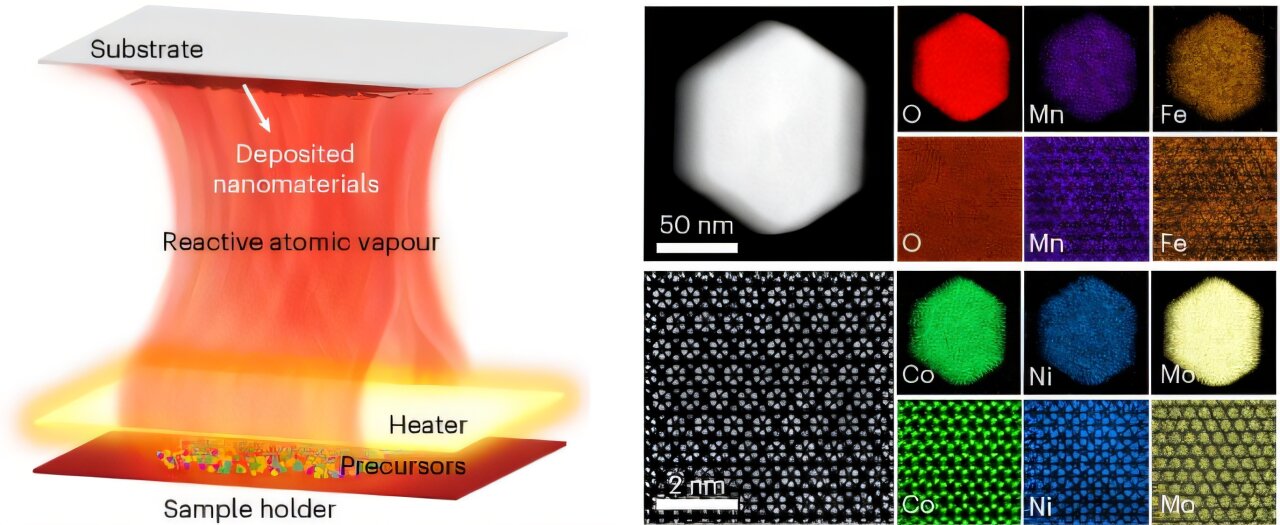

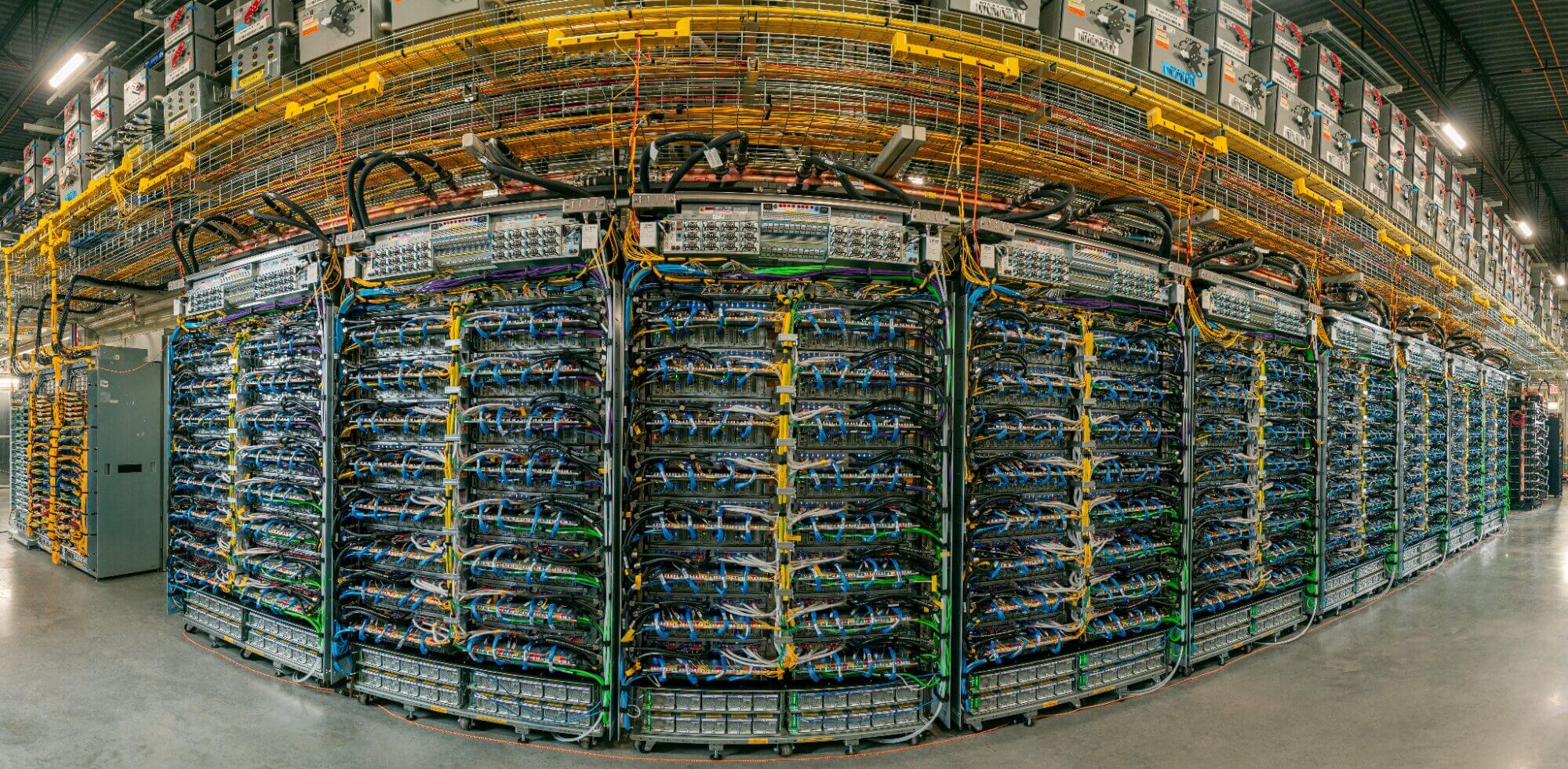

Dalla smart factory alla NIS2, le strategie di mitigazione

Nonostante le difficoltà, la spinta verso l’interconnessione è ineludibile. Progetti di “Smart Factory” mirano a interfacciare i PLC delle linee produttive con i sistemi IT per raccogliere dati in tempo reale, abilitare la manutenzione predittiva e ottimizzare l’efficienza. L’approccio prevalente per bilanciare connettività e sicurezza è quello del “senso unico”: i dati vengono letti in ambito OT e inviati all’IT, dove risiede la potenza di calcolo, ma le configurazioni e i comandi non possono fare il percorso inverso, scontrandosi con la logica dell’interconnessione promossa dal paradigma dell’Industria 4.0.

La superficie d’attacco si espande però anche a causa della necessità di accessi remoti da parte di terze parti per la manutenzione. Sebbene vengano usate VPN e sessioni controllate, il punto debole resta l’endpoint esterno. La domanda ricorrente è sempre la stessa: “Chi controlla i server web esterni?”. Per rispondere a queste sfide, le aziende più strutturate stanno adottando soluzioni di monitoraggio specifiche per l’OT, in grado di interpretare i protocolli industriali per avere visibilità su tutti gli asset connessi e rilevare comportamenti anomali.

È in questo contesto che la direttiva NIS2 agisce da catalizzatore. Estendendo l’obbligo di adottare misure di sicurezza a un numero molto più ampio di settori e introducendo il concetto di responsabilità a cascata sulla supply chain, la normativa costringe le aziende a superare la percezione della sicurezza OT come una “cenerentola”. L’inclusione della security nel nuovo Regolamento Macchine formalizza inoltre un principio fondamentale: un problema cyber in fabbrica può rapidamente trasformarsi in un grave problema di safety, ovvero di sicurezza fisica delle persone. La sfida, per l’industria italiana ed europea, è trasformare un obbligo normativo in un’opportunità per rendere le proprie operation non solo più efficienti, ma anche intrinsecamente più resilienti.

L'articolo Cyber Security OT: la manifattura connessa e normative sempre più stringenti alzano lo ‘scontro’: continuità operativa o protezione? proviene da Innovation Post.

Qual è la tua reazione?

Mi piace

0

Mi piace

0

Antipatico

0

Antipatico

0

Lo amo

0

Lo amo

0

Comico

0

Comico

0

Furioso

0

Furioso

0

Triste

0

Triste

0

Wow

0

Wow

0

![Cupra Formentor VZ5: il ritorno del cinque cilindri che emoziona (e che forse non rivedremo più) [VIDEO]](https://img.stcrm.it/images/48012354/1200x/formentor-vz5_10.jpg)

.jpeg)

/https://www.finanza.com/app/uploads/2025/11/600-euro-buoni-amazon-aprendo-conto-credit-agricole.jpg)

-1754133631392.png--valerio_minato_svela_il_volto_in_movimento_del_monviso_sotto_le_stelle.png?1754133631616#)