Notepad++, server violati per mesi: cosa rischiano gli utenti

Per diversi mesi, gli aggiornamenti di Notepad++ hanno viaggiato su un terreno più insidioso del previsto. La scoperta è arrivata solo dopo che il suo sviluppatore, Don Ho, ha pubblicato un resoconto che ha fatto drizzare le antenne a chi usa il celebre editor di testo.

La vicenda non riguarda un semplice malfunzionamento: qualcuno ha violato i server dell'applicazione e ha manipolato gli update destinati a una parte di utenti. Una situazione che merita di essere capita fino in fondo.

Secondo quanto riportato da Don Ho, gli autori dell'attacco erano probabilmente un gruppo legato allo Stato cinese. La violazione ha colpito i server del fornitore di hosting, rimasti esposti da giugno fino al 2 dicembre 2025.

Il meccanismo sfruttato ha permesso di reindirizzare il traffico di alcuni utenti verso manifest di aggiornamento controllati dagli aggressori. In quei casi, il normale update si trasformava in un file eseguibile alterato. Il ricercatore di sicurezza Kevin Beaumont ha indicato che quel file poteva offrire un accesso remoto alla tastiera del sistema compromesso.

La selezione delle vittime non era casuale. Lo sviluppatore parla di un'azione basata su una selezione mirata, mentre Beaumont riferisce che gli utenti colpiti appartenevano a organizzazioni con attività nell'Asia orientale. Un dettaglio che aiuta a comprendere la natura dell'operazione.

Non è chiaro quando lo sviluppatore abbia individuato il problema, ma ha confermato che ogni accesso illecito è stato bloccato il 2 dicembre. Da allora, il sistema di aggiornamenti è stato rinforzato con controlli aggiuntivi per individuare eventuali manomissioni.

Per evitare rischi, la versione minima consigliata è la 8.8.9, da scaricare direttamente dal sito ufficiale. Beaumont suggerisce inoltre di verificare di non utilizzare una copia non ufficiale del programma e di controllare l'attività del file gup.exe, il gestore degli update. In caso di dubbi, conviene cercare la presenza di update.exe o AutoUpdater.exe nella cartella TEMP.

La storia di Notepad++ aveva già incrociato la Cina in passato: nel 2019, Don Ho aveva criticato pubblicamente il governo cinese con un aggiornamento chiamato Free Uyghur, evento seguito da attacchi DDoS al sito del progetto.

Una vicenda così lunga lascia un pensiero inevitabile: nel mondo del software, fidarsi è spesso necessario, ma controllare non guasta mai.

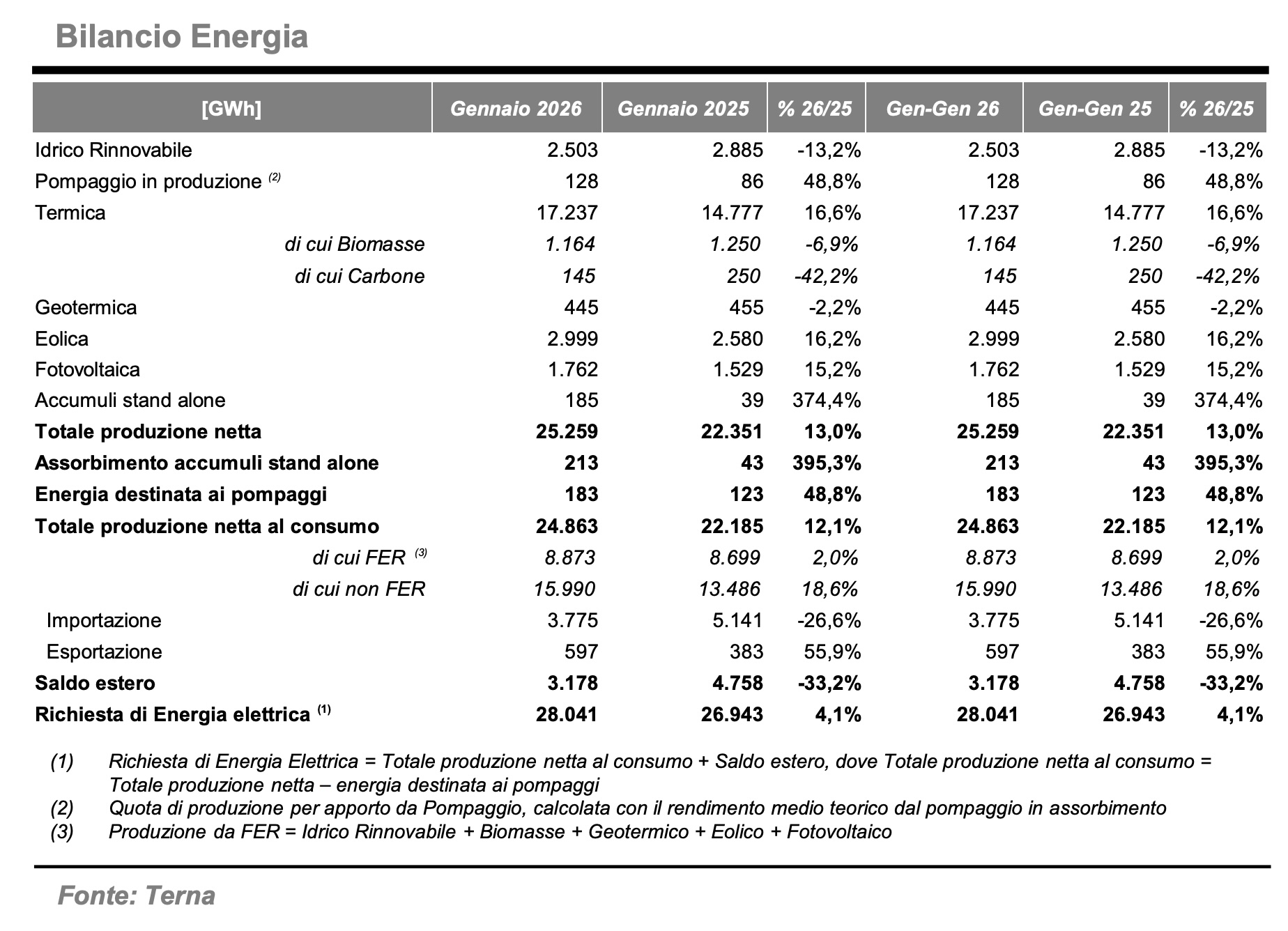

Dear Customer,

We want to further update you following the previous communication with us about your server compromise and further investigation with your incident response team.

We discovered the suspicious events in our logs, which indicate that the server (where your application https://notepad-plus-plus.org/update/getDownloadUrl.php was hosted until the 1st of December, 2025) could have been compromised.As a precautionary measure, we immediately transferred all clients' web hosting subscriptions from this server to a new server and continued our further investigation.

Here are the key finding points:

- The shared hosting server in question was compromised until the 2nd of September, 2025. On this particular date, the server had scheduled maintenance where the kernel and firmware were updated. After this date, we could not identify any similar patterns in logs, and this indicates that bad actors have lost access to the server. We also find no evidence of similar patterns on any other shared hosting servers.

- Even though the bad actors have lost access to the server from the 2nd of September, 2025, they maintained the credentials of our internal services existing on that server until the 2nd of December, which could have allowed the malicious actors to redirect some of the traffic going to https://notepad-plus-plus.org/getDownloadUrl.php to their own servers and return the updates download URL with compromised updates.

- Based on our logs, we see no other clients hosted on this particular server being targeted. The bad actors specifically searched for https://notepad-plus-plus.org/ domain with the goal to intercept the traffic to your website, as they might know the then-existing Notepad++ vulnerabilities related to insufficient update verification controls.

- After concluding our research, the investigated security findings were no longer observed in the web hosting systems from the 2nd of December, 2025, and onwards, as:

* We have fixed vulnerabilities, which could have been used to target Notepad++. In particular, we do have logs indicating that the bad actor tried to re-exploit one of the fixed vulnerabilities; however, the attempt did not succeed after the fix was implemented.

* We have rotated all the credentials that bad actors could have obtained until the 2nd of September, 2025.

* We have checked the logs for similar patterns in all web hosting servers and couldn't find any evidence of systems being compromised, exploited in a similar way, or data breached.

While we have rotated all the secrets on our end, below you will find the preventive actions you should take to maximize your security. However, if below actions have been done after the 2nd of December, 2025, no actions are needed from your side.

* Change credentials for SSH, FTP/SFTP, and MySQL database.

* Review administrator accounts for your WordPress sites (if you have any), change their passwords, and remove unnecessary users.

* Update your WordPress sites (if you have any) plugins, themes, and core version, and turn on automatic updates, if applicable.We appreciate your cooperation and understanding. Please let us know in case you have any questions.

L'articolo Notepad++, server violati per mesi: cosa rischiano gli utenti sembra essere il primo su Smartworld.

Qual è la tua reazione?

Mi piace

0

Mi piace

0

Antipatico

0

Antipatico

0

Lo amo

0

Lo amo

0

Comico

0

Comico

0

Furioso

0

Furioso

0

Triste

0

Triste

0

Wow

0

Wow

0

_(10)-1771339135404.jpg--bonus_asilo_nido_2026__rivoluzione_in_arrivo__domanda_piu_semplice_ma_attenzione_alle_scadenze.jpg?1771339135618#)

-1771344603822.jpg--ivrea__cede_un_lucernario__anziana_incastrata__soccorsa_dai_vigili_del_fuoco.jpg?1771344603901#)