Ecco perché il 90% delle aziende manifatturiere italiane ha subito un attacco nell’ultimo anno

OT Security

Ecco perché il 90% delle aziende manifatturiere italiane ha subito un attacco nell’ultimo anno

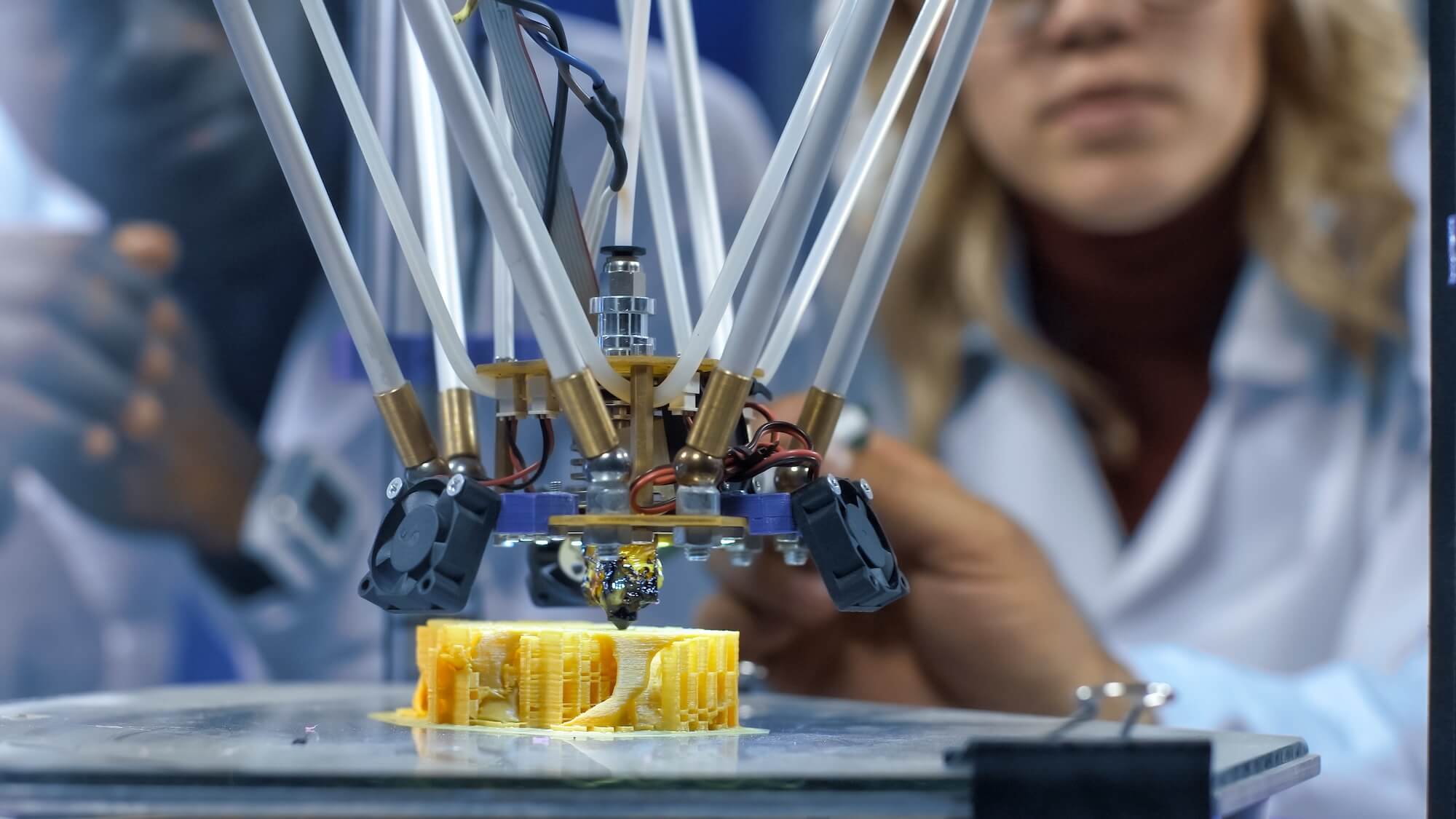

La vulnerabilità dei sistemi OT (Operational Technology), esposti e interconnessi senza essere stati adeguatamente protetti, e la crescente attenzione degli hacker al mondo manifatturiero sono le ragioni principali che spiegano perché la stragrande maggioranza delle aziende manifatturiere italiane abbia già subito un attacco informatico. Un’analisi dei motivi di questa fragilità, dei costi dei fermi produttivi e delle contromisure strategiche necessarie.

Nove aziende manifatturiere italiane su dieci hanno registrato almeno un incidente informatico con impatti sui sistemi di produzione nell’ultimo anno. Il dato emerge puntuale da un recente report dei Kaspersky Labs e trova sostanziale conferma nei dati dell’ultimo rapporto Clusit e nelle analisi dell’Osservatorio Cybersecurity & Data Protection del Politecnico di Milano: il baricentro della minaccia cyber si sta spostando dalle sale server degli uffici (IT) alle linee di produzione (OT). La convergenza tra Information Technology e Operational Technology, accelerata dalla spinta verso l’Industria 4.0, ha aperto le porte delle fabbriche a un nuovo “nemico”, capace di bloccare macchinari, alterare processi e causare danni economici e reputazionali ingenti. Per proseguire con la metafora bellica (che non utilizziamo per caso) è nel cuore pulsante della produzione industriale che si sta combattendo questa nuova, silenziosa guerra.

Le fabbriche? Non sono “smart” se non sono protette

Le reti industriali sono state progettate per essere isolate, stabili e sicure proprio grazie alla loro separazione fisica dal mondo esterno. L’idea era quella che l’isolamento – o “air gap” – unito alle tecnologie proprietarie in uso in fabbrica potesse tenere gli impianti al riparo dalle minacce informatiche tipiche del regno dei computer e dei server IT.

L’Operational Technology – vale la pena ricordarlo – include l’insieme di hardware e software dedicati al monitoraggio e al controllo di processi fisici: dai sistemi SCADA (Supervisory Control And Data Acquisition) che supervisionano un impianto chimico ai PLC (Programmable Logic Controller) che governano i macchinari ai controllori che gestiscono i robor in una linea di assemblaggio automobilistica. Questi sistemi, spesso basati su protocolli proprietari e con cicli di vita ventennali, non sono stati concepiti per dialogare con le reti aziendali o, peggio ancora, per essere collegati a Internet.

L’avvento abbastanza improvviso – e poco o mal governato – della digitalizzazione ha rotto questo isolamento (isolamento che pure – vale la pena sottolinearlo – non aveva salvato le centrali iraniane da Stuxnet nell’ormai lontano 2010).

La necessità di raccogliere dati di produzione in tempo reale per ottimizzare l’efficienza, effettuare manutenzione predittiva e integrare la supply chain ha portato a una connessione sempre più stretta tra il mondo IT e quello OT. Tuttavia questa interconnessione non è stata quasi mai accompagnata da un’adeguata strategia di sicurezza. L’OT è diventato così l’anello debole della catena. Le vulnerabilità di sistemi operativi non più supportati, come Windows XP o 7, si sommano a protocolli di comunicazione industriale insicuri “by design”, privi di meccanismi di autenticazione e cifratura. Il risultato è una superficie d’attacco vasta, eterogenea e difficile da proteggere, tantomeno con gli strumenti tradizionali pensati per l’IT.

Da dove entrano gli hacker

I vettori di attacco ai sistemi industriali sono molteplici e spesso più banali di quanto si possa immaginare. Uno dei canali di infezione più comuni rimane l’utilizzo di dispositivi USB non controllati da parte di manutentori o tecnici (e proprio questo fu il metodo utilizzato per distribuire Stuxnet nei server delle centrali iraniane). Un altro canale è il phishing via e-mail. Un operatore che inserisce una chiavetta per un aggiornamento software o che scarica una mail infetta può inconsapevolmente introdurre un malware capace di propagarsi lateralmente fino a raggiungere i controllori di processo.

Un caso emblematico che ha avuto risonanza internazionale è l’attacco ransomware che ha colpito Honda nel giugno 2020. Il malware, noto come Ekans (o Snake), è stato specificamente progettato per colpire gli ambienti di controllo industriale. Penetrato nella rete IT aziendale, si è propagato ai sistemi OT, riuscendo a bloccare la produzione in diversi stabilimenti di auto e moto in tutto il mondo, dal Nord America all’Europa. L’incidente ha dimostrato concretamente come un attacco informatico possa paralizzare le operazioni fisiche di un colosso industriale, causando perdite per milioni di dollari e ritardi significativi lungo tutta la catena di fornitura.

Ormai da diversi anni la minaccia non è più solo teorica…

Il costo tangibile dell’insicurezza

Il fermo produttivo è la conseguenza più immediata e temuta di un attacco OT. I costi medi variano enormemente a seconda del settore. Se nel manifatturiero generico si parla di decine di migliaia di euro l’ora, in settori ad alta automazione come l’automotive o il siderurgico le cifre possono superare il milione di euro per ogni ora di stop. L’impatto, però, non si ferma ai cancelli della fabbrica. Un blocco nella produzione di un fornitore critico può innescare un effetto domino sull’intera supply chain, come avvenuto durante la pandemia per la crisi dei semiconduttori, ma questa volta per cause digitali.

I settori più colpiti in Italia riflettono la struttura del nostro tessuto industriale. L’automotive, il chimico-farmaceutico e il siderurgico guidano la classifica delle vittime, proprio per la loro elevata dipendenza da sistemi di controllo automatizzati. Inoltre l’analisi degli investimenti mostra un quadro preoccupante: sebbene la spesa in cybersecurity in Italia sia in crescita, la quota destinata specificamente alla sicurezza OT è ancora estremamente bassa, segno di una palese discrepanza tra la percezione del rischio e l’allocazione delle risorse.

Dalla reazione alla prevenzione, le contromisure strategiche

Affrontare la sicurezza OT richiede un cambio di paradigma rispetto all’IT. Non basta – anzi è sbagliato – installare un antivirus o un firewall, ma occorre adottare un approccio che parta dalla valutazione del rischio sui processi fisici. Le contromisure più efficaci si basano su questi tre pilastri.

Il primo è la segmentazione delle reti. Creare una netta separazione tra la rete IT e quella OT, utilizzando firewall e zone demilitarizzate (DMZ), è il passo iniziale per contenere la propagazione di eventuali minacce. Questo significa che un malware entrato nella rete degli uffici non deve avere un percorso diretto per raggiungere i PLC in fabbrica.

Il secondo pilastro è il monitoraggio continuo e la threat intelligence. Poiché non è sempre possibile installare agenti di sicurezza sui sistemi OT (spesso per motivi di garanzia del fornitore o per non impattare le prestazioni), è necessario utilizzare strumenti di monitoraggio passivo. Queste tecnologie analizzano il traffico di rete industriale per individuare anomalie comportamentali, comunicazioni non autorizzate o l’uso di protocolli sospetti, fornendo una visibilità completa su ciò che accade “sullo shop floor”.

Il terzo è il fattore umano. La formazione del personale e una rigorosa gestione degli accessi sono determinanti. Ogni operatore, dal manutentore al capolinea, deve essere consapevole dei rischi e seguire procedure sicure. Gli accessi da remoto, sempre più diffusi per la teleassistenza, devono essere controllati, tracciati e autorizzati solo per il tempo strettamente necessario, utilizzando connessioni sicure e autenticazione a più fattori.

Un approccio di sistema per la resilienza industriale

La messa in sicurezza del patrimonio manifatturiero nazionale non può essere delegata alla sola iniziativa delle singole aziende. Serve una strategia di sistema che integri standard internazionali, investimenti e policy industriali. Standard come l’ISA/IEC 62443 forniscono un framework robusto per la sicurezza dei sistemi di controllo industriale, ma la loro adozione in Italia è ancora limitata.

I vincoli posti dalle normative europee – come nel caso della NIS 2, che estende gli obblighi di sicurezza a un numero maggiore di settori industriali – rappresentano un’opportunità per accelerare questo percorso.

L’investimento in OT security deve essere visto non come un costo, ma come un abilitatore della continuità operativa e della competitività. Un impianto sicuro è un impianto più efficiente e affidabile.

La roadmap per la resilienza del manifatturiero italiano passa quindi attraverso una maggiore consapevolezza del management, l’allocazione di budget specifici per la sicurezza OT, la collaborazione tra funzioni IT, OT e sicurezza fisica, e il supporto di policy pubbliche che incentivino l’adozione delle migliori tecnologie e pratiche. Ignorare la vulnerabilità del cuore produttivo del Paese significa esporlo a un rischio sistemico che non possiamo più permetterci di correre.

L'articolo Ecco perché il 90% delle aziende manifatturiere italiane ha subito un attacco nell’ultimo anno proviene da Innovation Post.

Qual è la tua reazione?

Mi piace

0

Mi piace

0

Antipatico

0

Antipatico

0

Lo amo

0

Lo amo

0

Comico

0

Comico

0

Furioso

0

Furioso

0

Triste

0

Triste

0

Wow

0

Wow

0

/https://www.finanza.com/app/uploads/2025/09/quanto-guadagnano-piloti-in-europa-differenze-paese-per-paese.jpg)

-1758560145400.jpg--rialzo_del_15__in_un_solo_anno.jpg?1758560145444#)

-1754133631392.png--valerio_minato_svela_il_volto_in_movimento_del_monviso_sotto_le_stelle.png?1754133631616#)